СКДПУ НТ Руководство системного администратора

Скачать документ

СКДПУ Руководство администратора

Скачать документ

СКДПУ Команды консоли администрирования

Скачать документ

СКДПУ Руководство по быстрой настройке

Скачать документ

СКДПУ Руководство по конфигурации Х509

Скачать документ

СКДПУ Руководство пользователя

Скачать документ

СКДПУ НТ Руководство оператора

Скачать документ

СКДПУ Руководство по установке

Скачать документ

СКДПУ Описание применения

Скачать документ

СКДПУ 5.0 Спецификация

Скачать документ

СКДПУ 5.0 Руководство администратора

Скачать документ

1. Введение

2. Основные возможности продукта

3. Системные требования и поддерживаемые технологии

4. Работа с продуктом

5. Выводы

Введение

Контроль действий привилегированных пользователей в последнее время оказывается на повестке дня все чаще — то, что проблема существует, понимают все больше людей.

По данным отчета Insider Threat Spotlight Report (2016 год), подготовленного Crowd Research Partners и Хольгером Шульце, привилегированные пользователи, такие как администраторы ИТ-систем, имеющие доступ к конфиденциальной информации, представляют наиболее серьезную угрозу безопасности. Так считают 60% опрошенных специалистов по ИТ-безопасности.

Расширенные привилегии дают возможность легко завладеть ценной корпоративной информацией или вывести из строя информационную систему предприятия. При этом обнаружить несанкционированные действия привилегированных пользователей без специальных инструментов бывает сложно, и их атаки могут оставаться полностью незамеченными довольно долго. К тому же никто не мешает администратору зачистить все следы несанкционированных действий. Статистика показывает: более 40% руководителей по информационной безопасности не знают, подвергались ли их компании атаке с утечкой данных. Таков результат опроса, проведенного компанией Wallix, в котором приняли участие 2000 руководителей в сфере информационной безопасности.

Контролировать привилегированных пользователей необходимо, поскольку высок риск утечки конфиденциальной информации, возникновения сбоев в работе информационных систем компании, что в конечном итоге может привести к самым пагубным для бизнеса последствиям.

Контролировать необходимо не только штатных администраторов компании, но и технических специалистов сторонних организаций (подрядчиков ИТ-услуг). По данным аналитического центра компании InfoWatch, в 2015 году доля утечек информации со стороны привилегированных пользователей в российских компаниях составила более 9% от всего количества, при этом 7,6% случилось на стороне компаний-подрядчиков ИТ-услуг, сотрудники которых имели легитимный доступ к защищаемой информации заказчиков.

Для минимизации рисков, связанных с использованием привилегированных учетных записей, необходимы специализированные решения — системы контроля привилегированных пользователей (Privileged User Management, PUM).

Российский рынок PUM-решений сейчас активно развивается, и на нем представлены как зарубежные решения, так и отечественные разработки. О рынке PUM-решений мы уже подробно рассказывали в обзоре «Контроль привилегированных пользователей (PUM) — обзор мирового и российского рынка». Данный обзор будет посвящен отечественному решению — «Системе контроля действий поставщиков ИТ-услуг» (СКДПУ), разработанному российской компанией «АйТи БАСТИОН».

СКДПУ создана с использованием технологий безопасности французской компании Wallix , разработчика известной PUM-системы Wallix AdminBastion, ОАО «НПО РусБИТех», производителя защищенной операционной системы специального назначения Astra Linux Special Edition, а также собственных разработок компании «АйТи БАСТИОН». Фактически СКДПУ является русским аналогом зарубежного решения Wallix AdminBastion пятой версии. Предыдущая версия Wallix AdminBastion 4.1.1 уже обозревалась на нашем сайте, данный обзор посвящен СКДПУ версии 5.0.2.

Основные возможности продукта

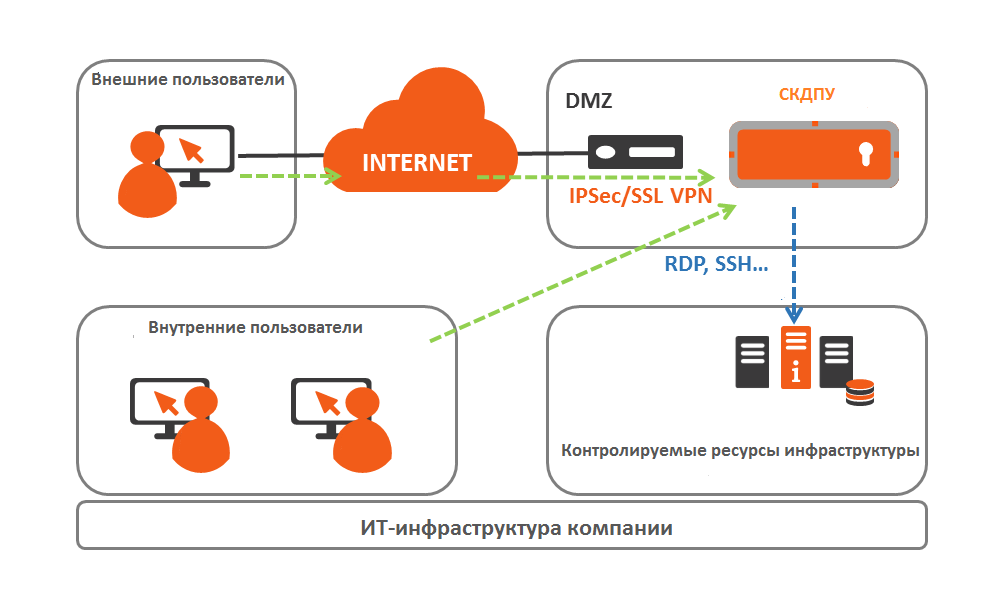

Решение построено на принципе перенаправления (проксирования) сетевого трафика по административным протоколам. При этом СКДПУ не требует развертывания агентов защиты на подконтрольные объекты инфраструктуры — привилегированные пользователи подключаются к веб-консоли СКДПУ и получают доступ к конечному серверу или приложению через специально сформированные файлы для подключения или настройки.

В ИТ-инфраструктуре СКДПУ может использоваться для контроля системных администраторов, производящих настройку и обслуживание серверов, сетевого оборудования и приложений. Еще СКДПУ обеспечивает контролируемый доступ внешних пользователей к защищаемым информационным ресурсам — например, технических специалистов вендоров программного обеспечения или инженеров системных интеграторов.

Рисунок 1. Логическая схема работы СКДПУ

К основным функциональным возможностям СКДПУ можно отнести:

- Мониторинг действий пользователей. Полная информация о том, кто, как и когда выполнил определенную операцию. СКДПУ обеспечивает мониторинг подключений и действий, выполняемых ИТ-специалистами на администрируемых устройствах и ИТ-системах. Консоль администрирования позволяет осуществлять мониторинг подключений в реальном времени, а также ретроспективно — для анализа сбоев или инцидентов ИБ.

- Запись сеансов. Действия, выполняемые на управляемых устройствах, непрерывно записываются для последующего просмотра в формате Flash Video (для графических сеансов Windows Terminal Server (RDP) и (VNC)) и в текстовом формате (для сеансов командной строки (SSH, Telnet, RS-232)).

- Анализ потока SSH. Все вводимые команды анализируются в реальном времени. При обнаружении запрещенных строк можно отправить предупреждение или прервать подключение SSH.

- Контроль доступа. Контроль доступа к устройствам на основе простых и эффективных правил. Эти правила учитывают различные критерии, таких как IP-адрес, имя пользователя, интервал времени, протокол или тип сеанса SSH (X11, Shell, Remote exec и т. д.).

- Контроль в реальном времени. СКДПУ уведомляет о подключениях к устройствам, определенным как критичные, о неудачной попытке авторизации в СКДПУ или о невозможности автоматического входа с использованием заданной учетной записи.

- Единый вход. Каждый пользователь входит в СКДПУ, используя свои учетные данные, и получает доступ к разрешенным устройствам без повторной авторизации. Пароли для устройств хранятся в СКДПУ, поэтому сеансы могут открываться автоматически.

Относительно Wallix AdminBastion 4.1 СКДПУ (российский аналог пятой версии Wallix AdminBastion) претерпела ряд изменений.

Теперь в качестве платформы применяется отечественная сертифицированная операционная система Astra Linux Special Edition версии 1.5. В качестве встроенной базы данных вместо mySQL используется PostgreSQL версии 9.4 из поставки Astra Linux SE.

Пользовательский интерфейс СКДПУ также изменился:

- добавлена поддержка русского языка;

- изменилась тема оформления (теперь она оранжевая);

- проведена реорганизация меню системы.

На функциональном уровне продукт обновлен в части технологий доступа и парольных политик:

- Менеджер паролей позволяет просмотреть текущий пароль к системе один раз одному человеку, после чего меняет пароль на новый, а также распределяет права на доступ к сейфу, хранящему пароли.

- Для организации единой точки входа через несколько шлюзов СКДПУ, реализован дополнительный модуль «Портал доступа», который позволяет в едином веб-интерфейсе использовать все разрешенные пользователю варианты доступа, даже если подключения реализуются через разные физические шлюзы. Модуль оптимизирован для работы в т.ч. с мобильных устройств, использует клиенты протоколов, реализованные как html5 приложения и позволяет для интеграции в информационные системы использовать протокол SAML для аутентификации.

СКДПУ не имеет экспортных ограничений и сертифицирован по требованиям безопасности ФСТЭК России (сертификат ФСТЭК России № 3352 на соответствие ТУ и 4 уровню РД НДВ, действителен до 18.02.2018 г). Сертификация по требованиям безопасности ФСТЭК России дает возможность использовать СКДПУ в составе системы защиты информационных систем, где применение сертифицированных продуктов обязательно, например, в информационных системах персональных данных, государственных информационных системах (ГИС), автоматизированных системах управления технологическим процессом (АСУ ТП).

Также в настоящее время продукт проходит испытания в системах сертификации средств защиты информации Министерства обороны РФ и ФСТЭК России с целью получения сертификатов на соответствие требованиям РД НДВ-2, что позволит в дальнейшем использовать решение при обработке данных с грифом «Совершенно секретно».

Системные требования и поддерживаемые технологии

Платформа СКДПУ доступна в виде готового программно-аппаратного комплекса или виртуального устройства (virtual appliance). Для нормального функционирования системы (в виде виртуального образа) потребуется выделить как минимум 4 Гб оперативной памяти и 16 Гб дискового пространства. Также для хранения логов, видеозаписей рекомендуется использовать внешнее хранилище данных. Для управления СКДПУ достаточно любого современного веб-браузера (Firefox , Chrome или Internet Explorer).

В рамках работ по сертификации, отработана установка и эксплуатация на платформы производства компаний Аквариус, Крафтвей и Т-Платформы, совместимые с Astra Linux SE 1.5.

Поддерживаемые технологии и протоколы для контроля:

- SSH-клиенты: OpenSSH, PuTTY, Cygwin (+ Xming for X11 forwarding), FileZilla, WinSCP;

- SSH-сервера: OpenSSH и Cisco IOS SSH Server;

- RDP-клиенты: MSTSC for Windows XP, Windows 7, Windows 10, rdesktop (Linux), FreeRDP (Linux), Remmina;

- RDP-сервера: Microsoft Terminal Server for: Windows Server 2003 / 2008 / 2008 R2 /2012 / 2012 R2, возможен контроль опубликованных приложений;

- VNC: RealVNC (for Windows), TigerVNC;

- TELNET, RLOGIN;

- терминальные подключения по последовательным портам RS-232,RS-485 на аппаратных платформах с установленными платами сопряжения (до 32 портов).

Поддерживаемые системы для управления парольной информацией:

- GNU/Linux (Red Hat RHEL, Suse SLES, Debian и другие);

- Windows Server 2003 / 2008 / 2008 R2 / 2012 / 2012 R2;

- Cisco IOS 12.4;

- Oracle: 11g, 12c.

СКДПУ поддерживает интеграцию:

- с каталогами LDAP/Active Directory;

- авторизацию по протоколам Kerberod, Radius, Tacacs+;

- с системами класса SIEM.

Для усиления защиты СКДПУ поддерживает аутентификацию внутренних и внешних пользователей с применением сертификатов Х509 V3.

Для высокой отказоустойчивости решения СКДПУ поддерживает объединение в кластеры высокой доступности (High-Availability).

Работа с продуктом

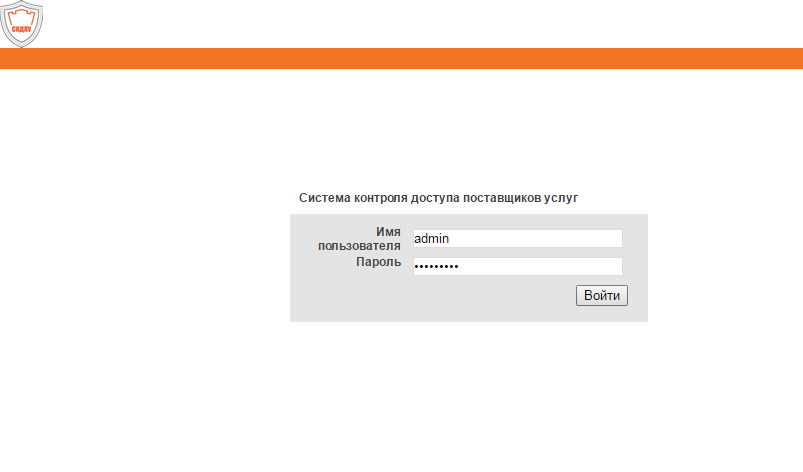

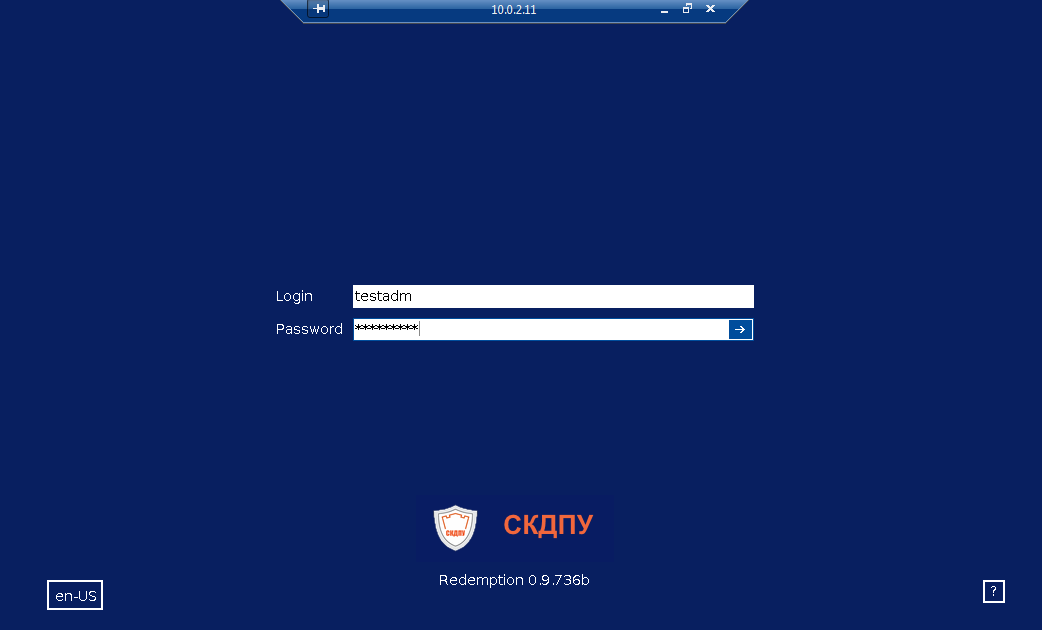

Работа с СКДПУ начинается с авторизации пользователя в системе на веб-портале. В веб-браузере необходимо набрать URL: https://<имя хоста СКДПУ> или https://<ip адрес хоста СКДПУ>. После ввода появляется приглашение для ввода аутентификационных данных пользователя.

Рисунок 2. Окно авторизации СКДПУ

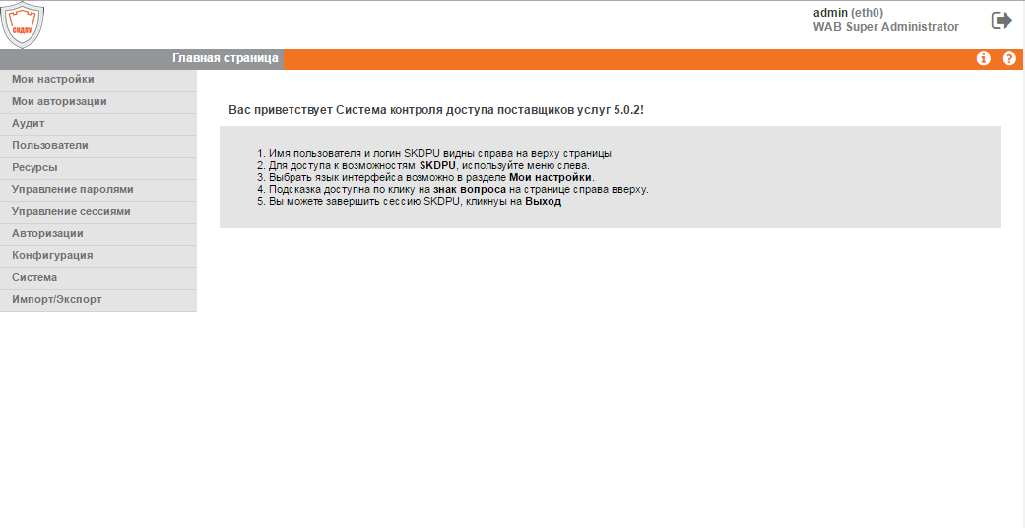

После авторизации в зависимости от прав доступа и роли пользователя отображаются различные пункты меню и основная информация о подключении.

Рисунок 3. Новый пользовательский интерфейс СКДПУ

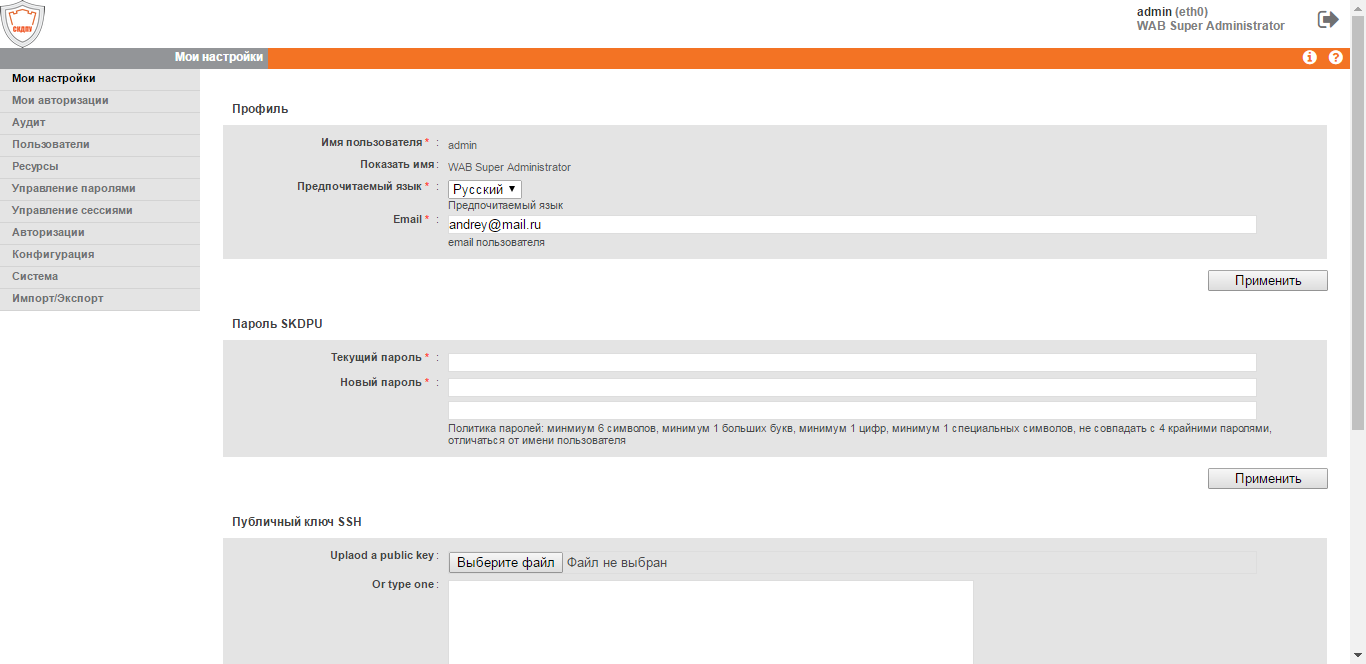

В разделе «Мои настройки» можно изменить настройки профиля администратора и настройку пароля для подключения к СКДПУ. Также здесь можно выбрать язык интерфейса и указать публичный ключ SSH для шифрования трафика.

Рисунок 4. Общие настройки профиля администратора в консоли СКДПУ

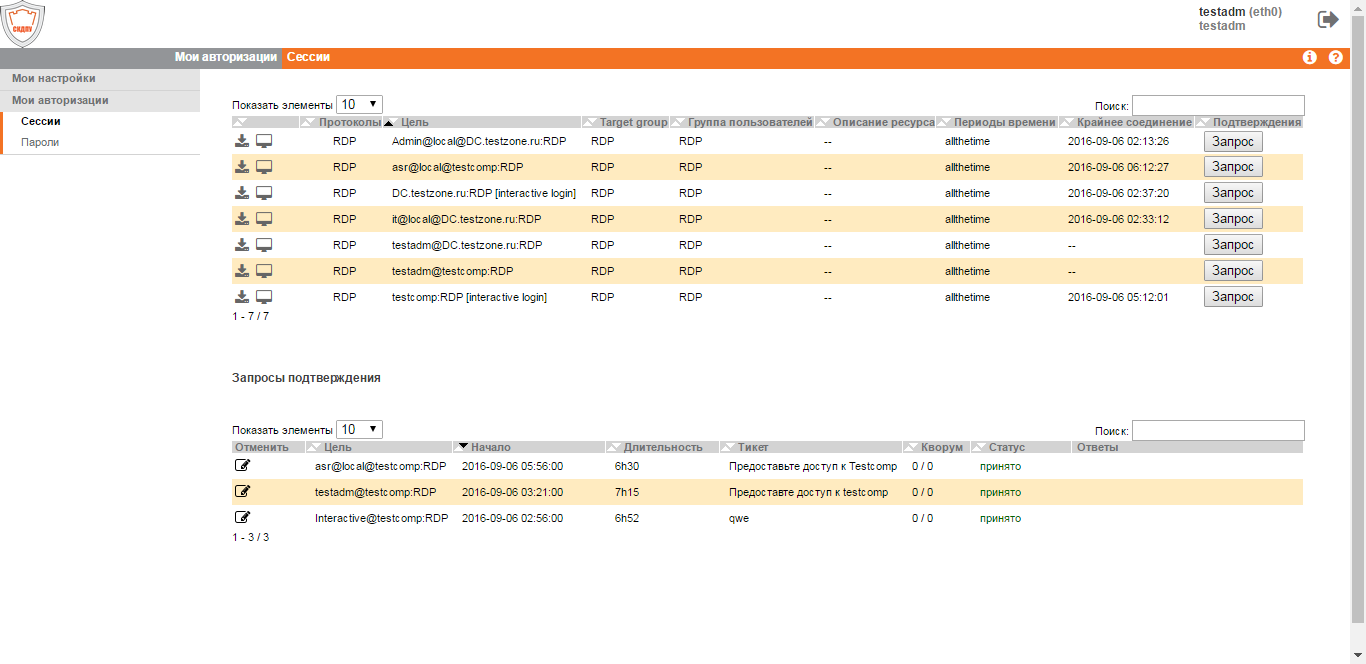

Раздел «Мои авторизации» содержит меню «Сессии» и «Пароли». В меню «Сессии» отображается список систем, к которым предоставлен доступ для учетной записи. Отсюда пользователи совершают подключения к целевым системам. При этом администраторы не знают учетные данные целевых систем. С помощью специально генерируемых профилей для подключения СКДПУ предоставляет администраторам необходимый доступ и одновременно с этим записывает все их действия.

Рисунок 5. Раздел «Мои авторизации» в СКДПУ

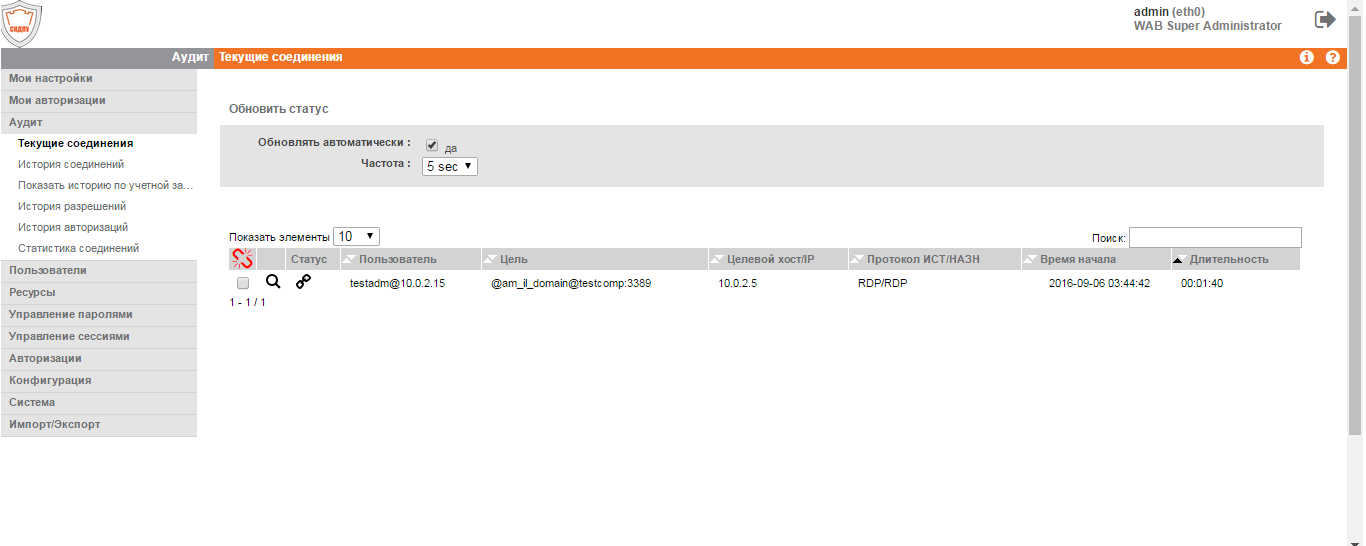

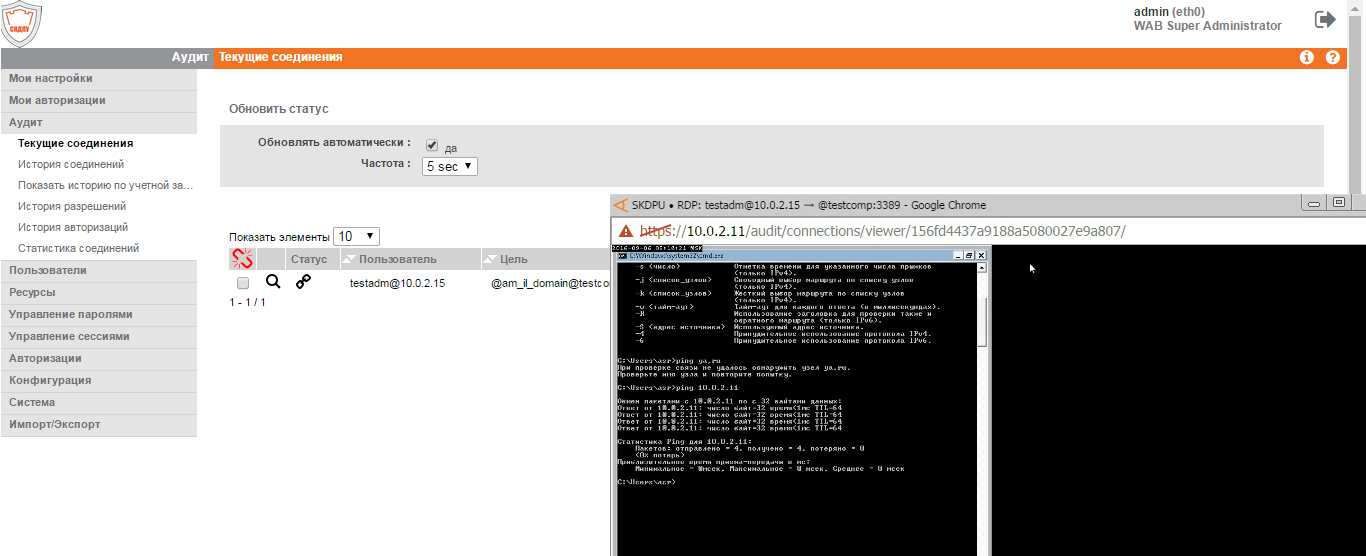

В разделе «Аудит» администратор безопасности может ознакомиться с перечнем текущих соединений и осуществлять мониторинг привилегированных сессий в режиме реального времени. Также у администратора безопасности существует возможность при необходимости разорвать сессию.

Рисунок 6. Перечень текущих соединений в СКДПУ

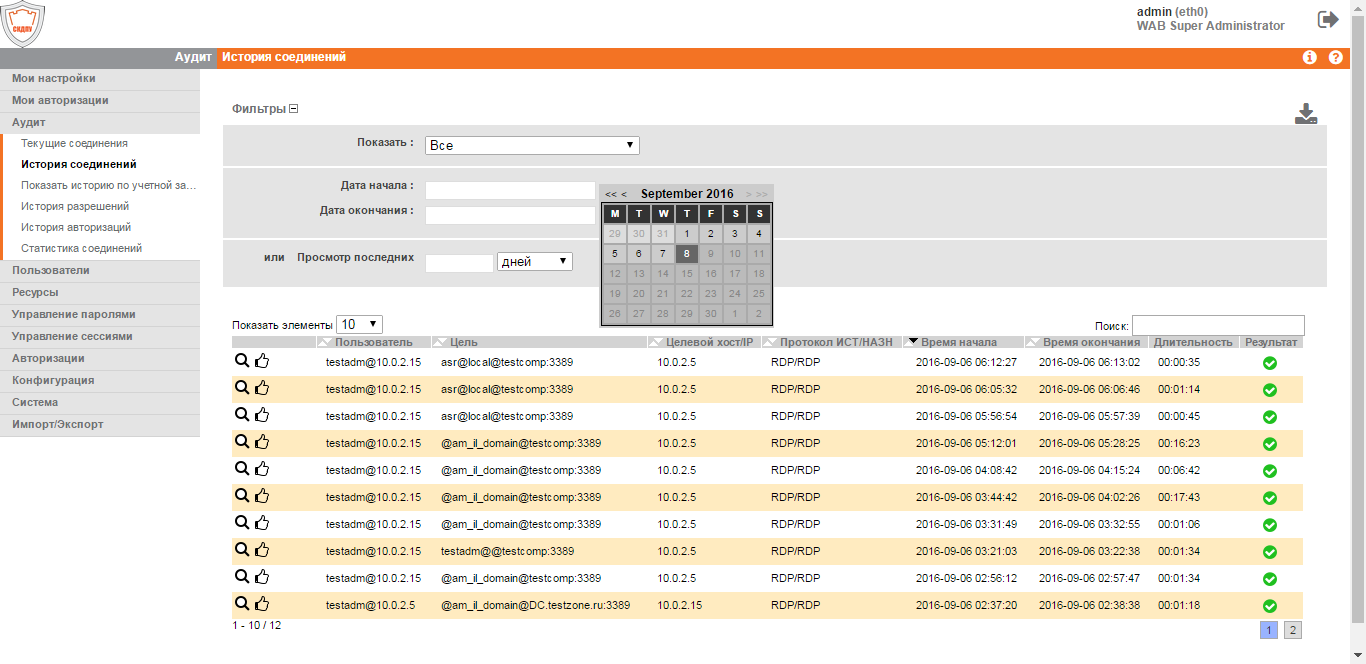

В меню «Истории подключений» можно ознакомиться с историей всех прошлых подключений к целевым системам, посмотреть видеозаписи привилегированных сессий.

Рисунок 7. История подключений привилегированных пользователей в СКДПУ

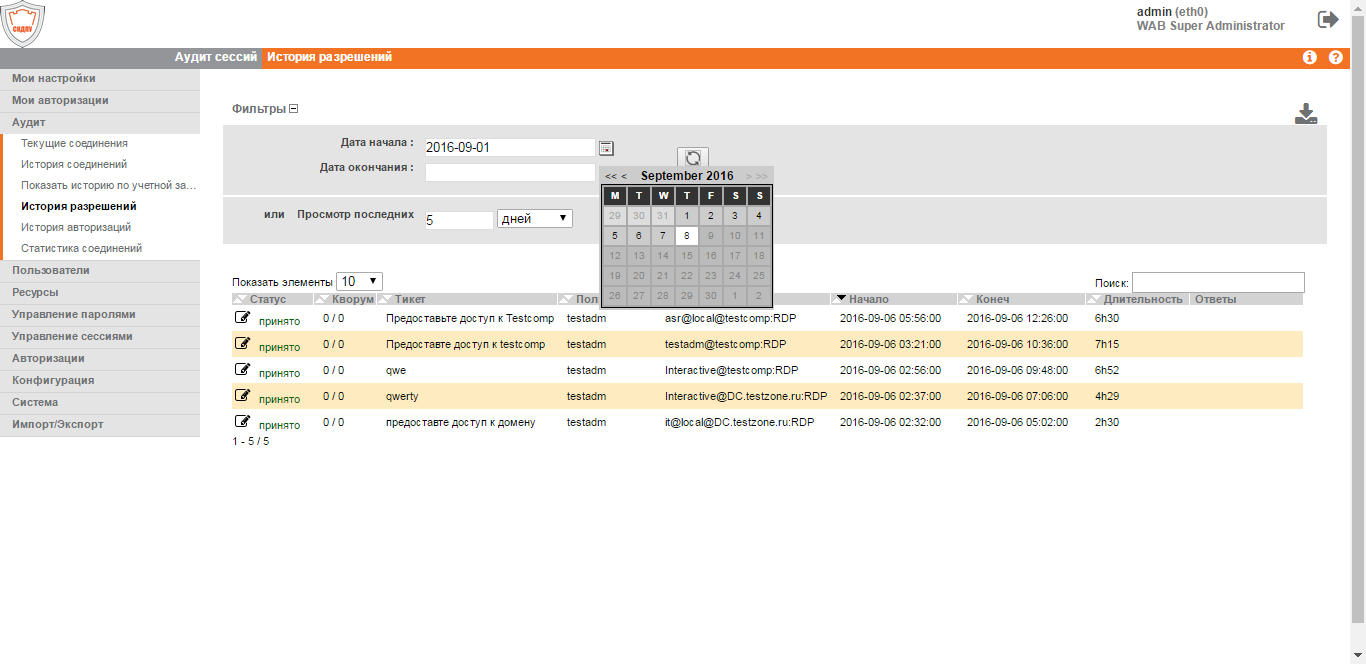

В подразделе «История запросов» можно ознакомиться со всеми запросами пользователей на доступ к защищаемым системам.

Рисунок 8. История запросов на доступ в СКДПУ

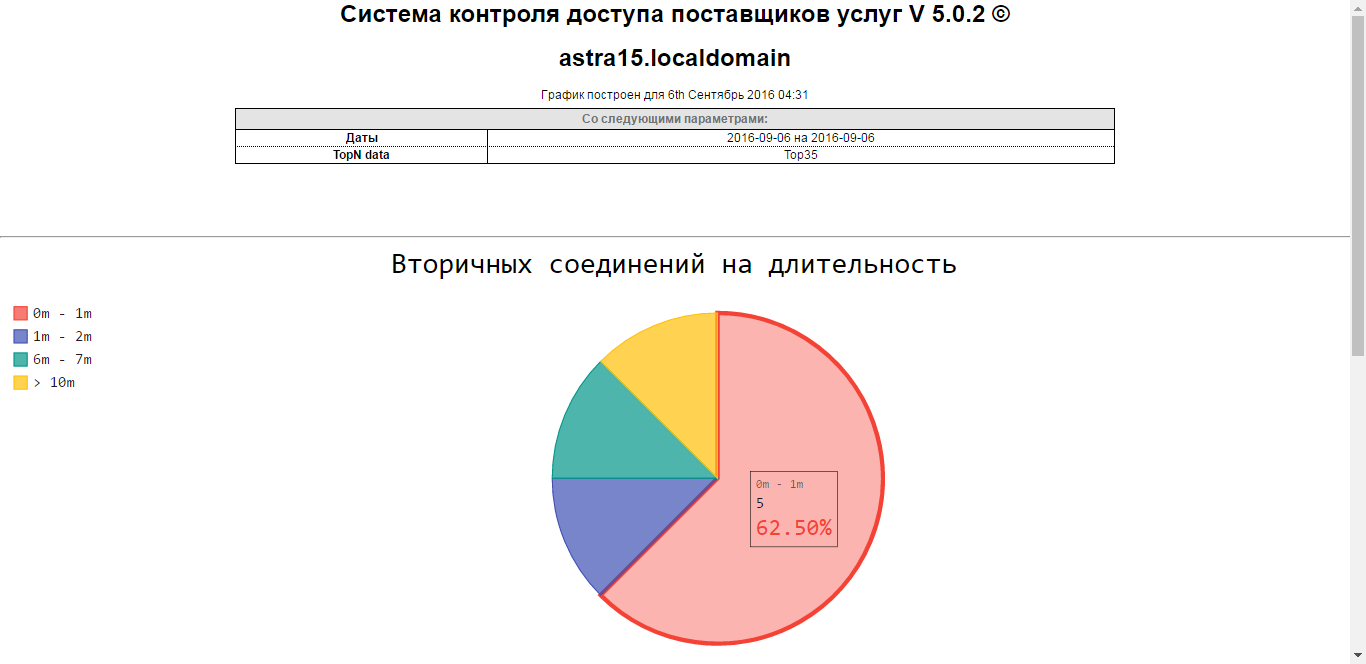

В подразделе «Статистика соединений» можно построить графики статистики по подключениям за определенный период времени.

Рисунок 9. Графики статистики по подключениям в СКДПУ

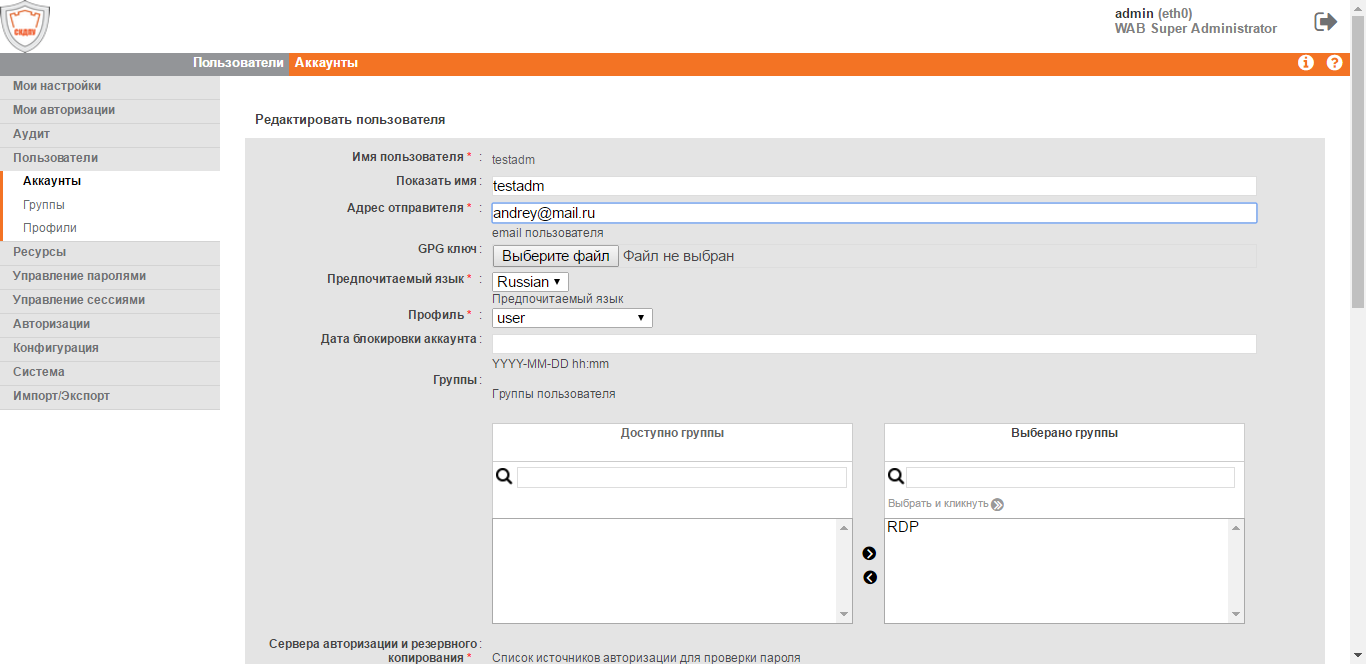

Раздел «Пользователи» позволяет управлять аккаунтами, группами и профилями СКДПУ.

Рисунок 10. Создание аккаунта в разделе «Пользователи» СКДПУ

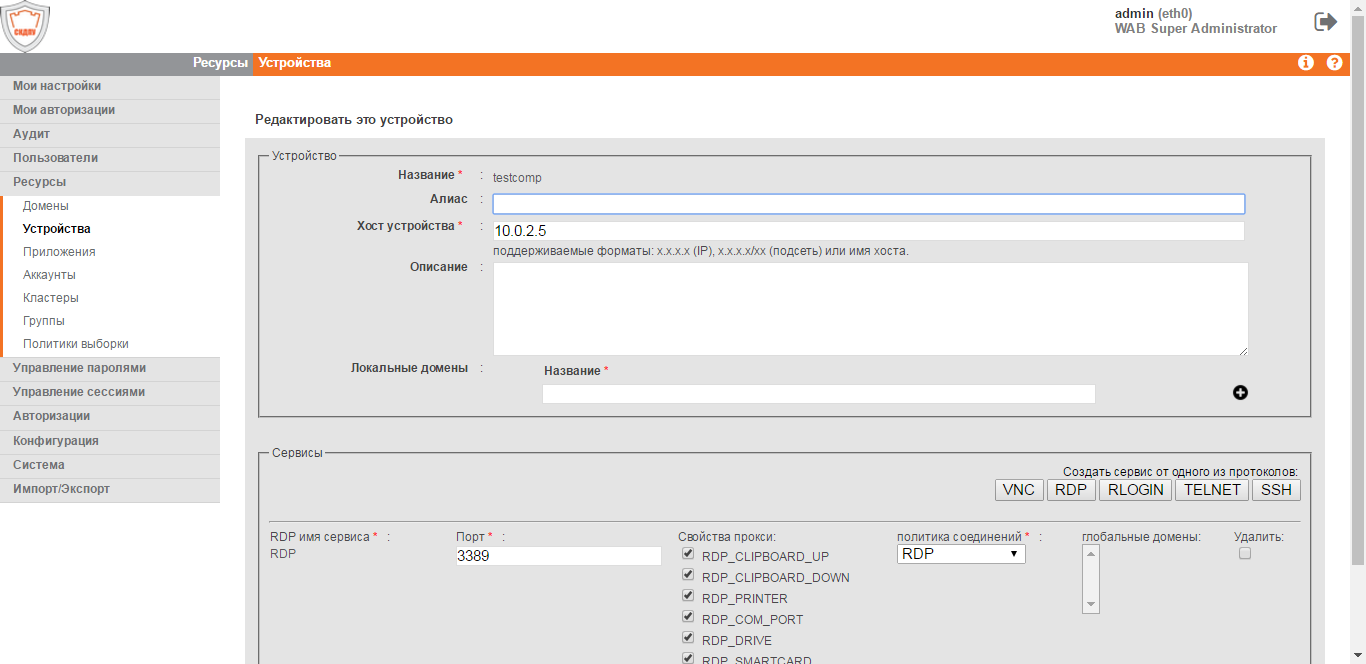

Раздел «Ресурсы» содержит подразделы с настройками для различных объектов доступа — перечень защищаемых серверов и приложений, учетные записи к защищаемым объектам, настройки механизмов аутентификации и кластеров.

Рисунок 11. Раздел «Ресурсы» в СКДПУ

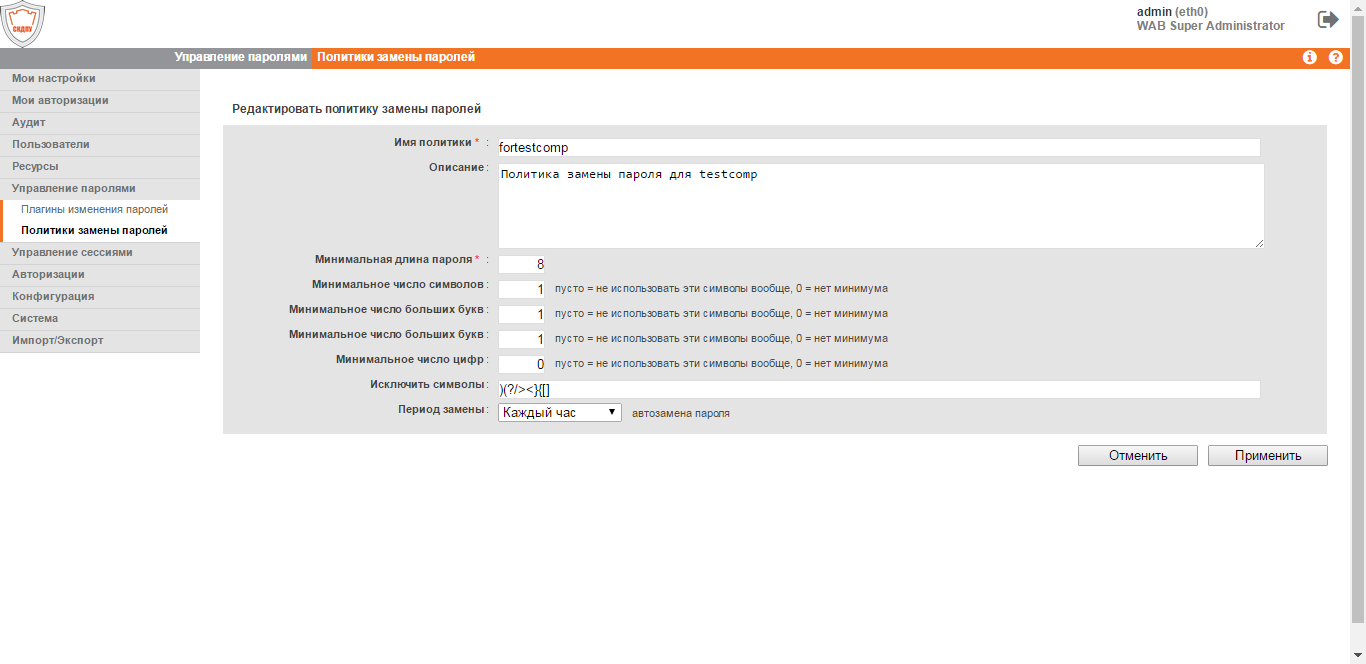

В рассматриваемой версии продукта появились новые разделы — «Управление паролями» и «Управление сессиями». В разделе «Управление паролями» можно ознакомиться с перечнем плагинов, которые позволяют автоматически менять пароли на целевых системах, а также создавать и редактировать политики автоматической смены паролей учетных записей целевых систем. Раздел «Управление сессиями» позволяет задать настройки записи сессий и пользователей, а также создавать и редактировать политики соединений с целевыми системами.

Рисунок 12. Редактирование политики замены паролей в СКДПУ

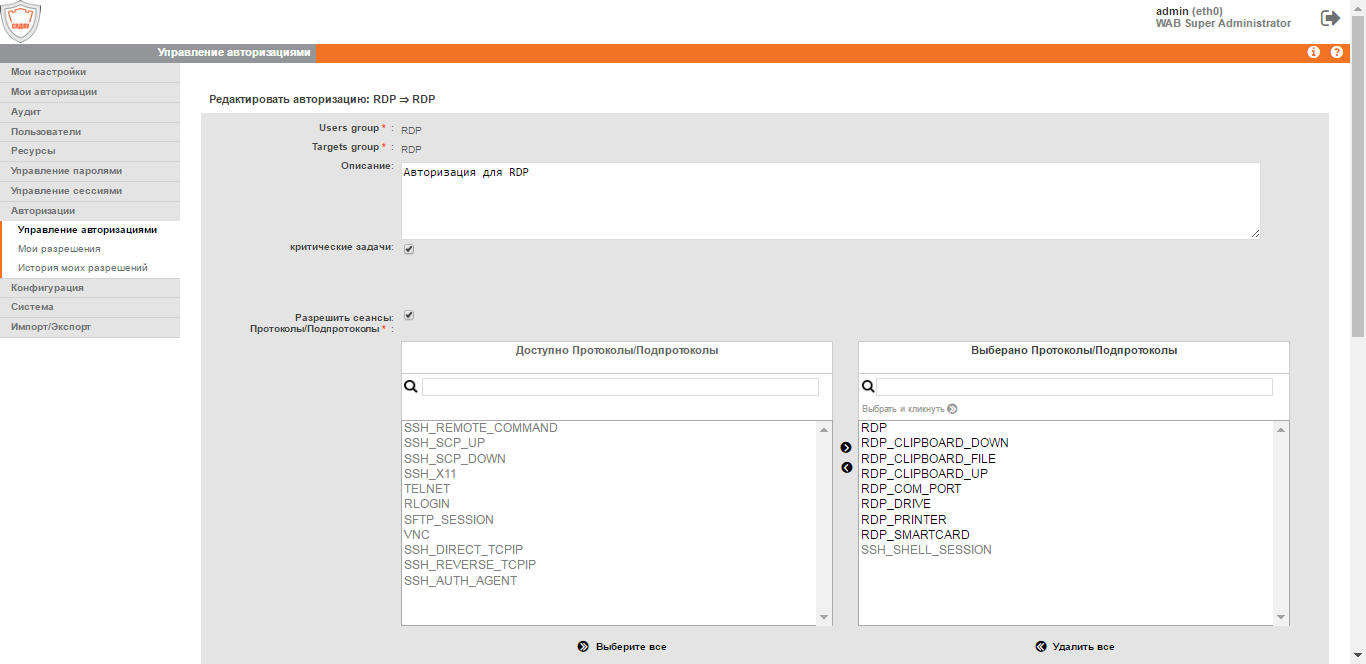

Настройка прав доступа привилегированных пользователей к учетным записям устройств осуществляется в разделе «Авторизации». С помощью данного раздела задается соответствие пользовательских групп и групп авторизационных данных, а также настраиваются такие параметры, как «Критичность задачи» для фильтрации в журнале доступа особо важных прав доступа, включение или отключение механизмов записи всех действий привилегированных пользователей, согласование доступа и другие параметры.

Рисунок 13. Управление авторизациями в СКДПУ

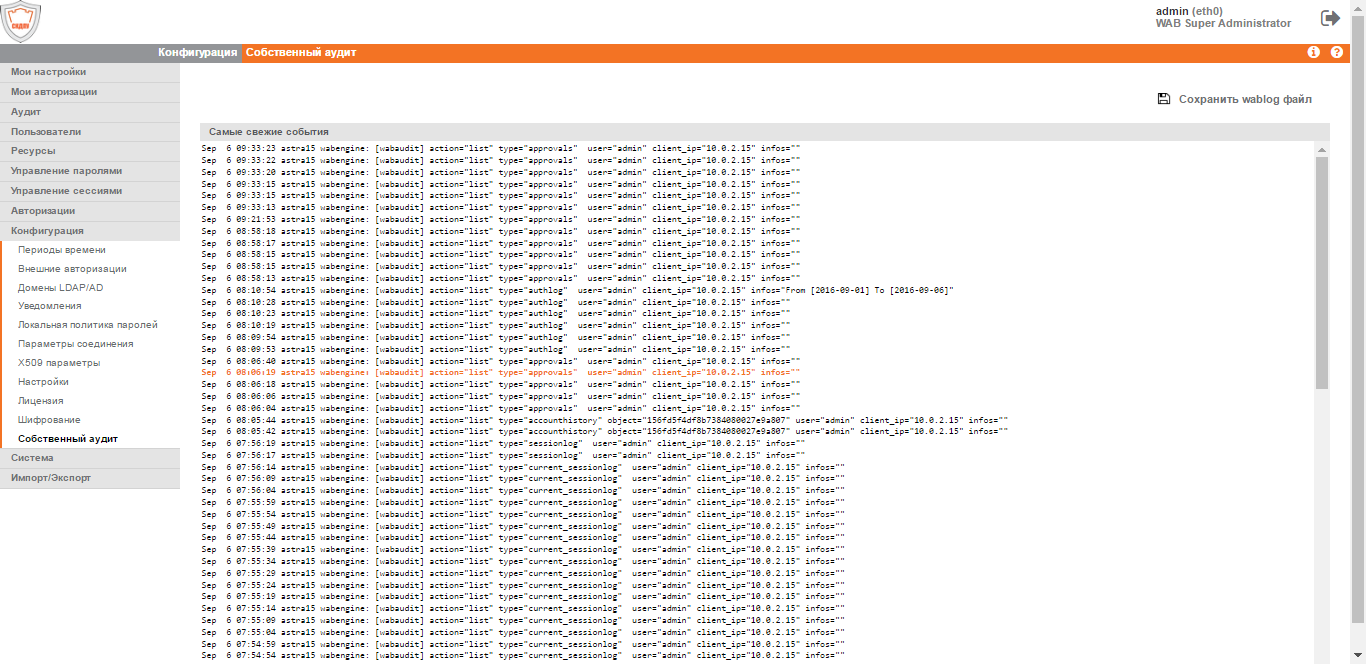

Раздел «Конфигурация» содержит настройки времени доступа пользователей к защищаемым объектам, позволяет импортировать пользователей из внешних систем аутентификации на базе различных каталогов пользователей, работающих в сети предприятия, помогает настроить уведомления, локальную политику паролей, определить параметры подключения, настроить параметры аутентификации с использованием сертификатов x.509, шифрования, осуществлять управление лицензиями, а также просматривать системные события.

Рисунок 14. Просмотр событий в меню «Собственный аудит» в СКДПУ

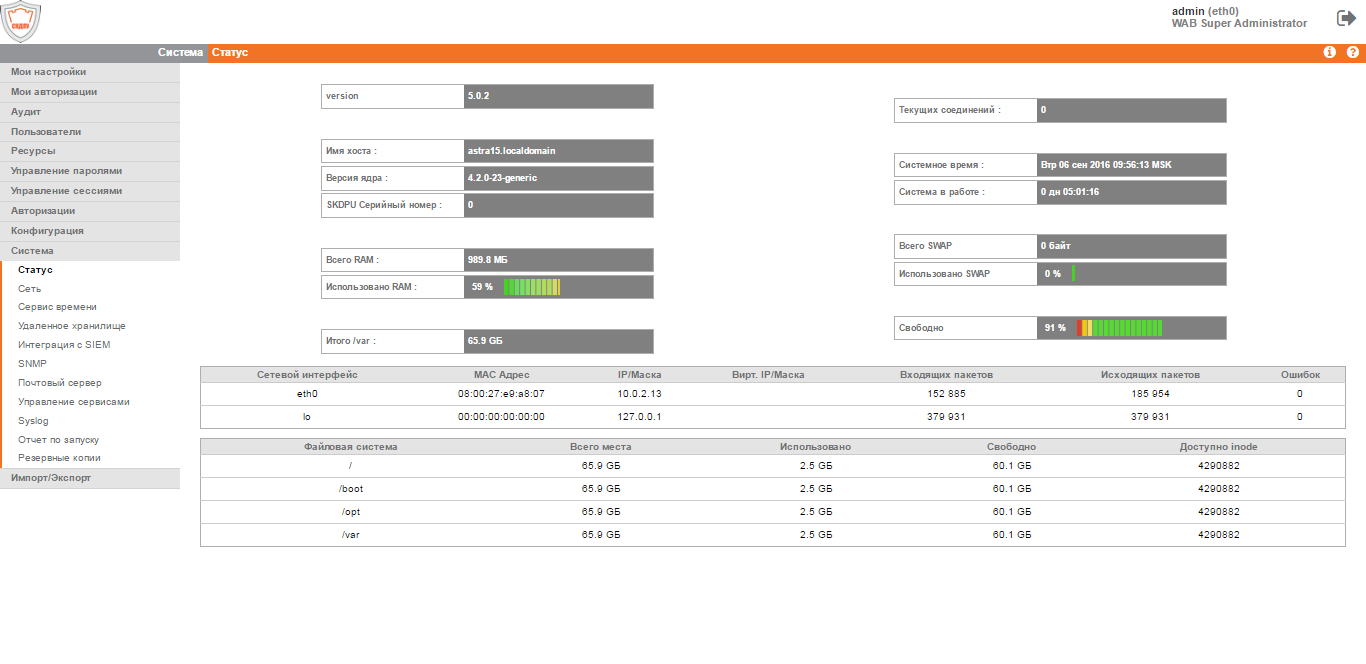

Раздел «Система» содержит различные системные настройки. Краткое содержимое внутренних подразделов:

- Статус — отображает информацию о статусе устройства.

- Сеть — управление сетевыми интерфейсами.

- Сервис времени — настройки синхронизации времени.

- Удаленное хранилище — настройки удаленного файлового хранилища для хранения записей сеансов и журналов.

- Интеграция с SIEM — настройка отправки логов в систему класса SIEM.

- SNMP — настройки передачи данных о состоянии системы по протоколу SNMP.

- Почтовый сервер — настройка сервера для отправки электронной почты.

- Управление сервисами — настройки кластера высокой доступности из нескольких СКДПУ.

- Syslog — содержит журнал системных событий.

- Отчет по запуску — отображает отчет о старте сервера СКДПУ.

- Резервные копии — сохранение всех настроек и восстановление системы из ранее сделанной резервной копии.

Последний раздел «Импорт/экспорт» позволяет настроить параметры импорта/экспорта информации в формате CSV, а также импортировать пользователей из LDAP(S) или Active Directory.

Рисунок 15. Системный статус в СКДПУ

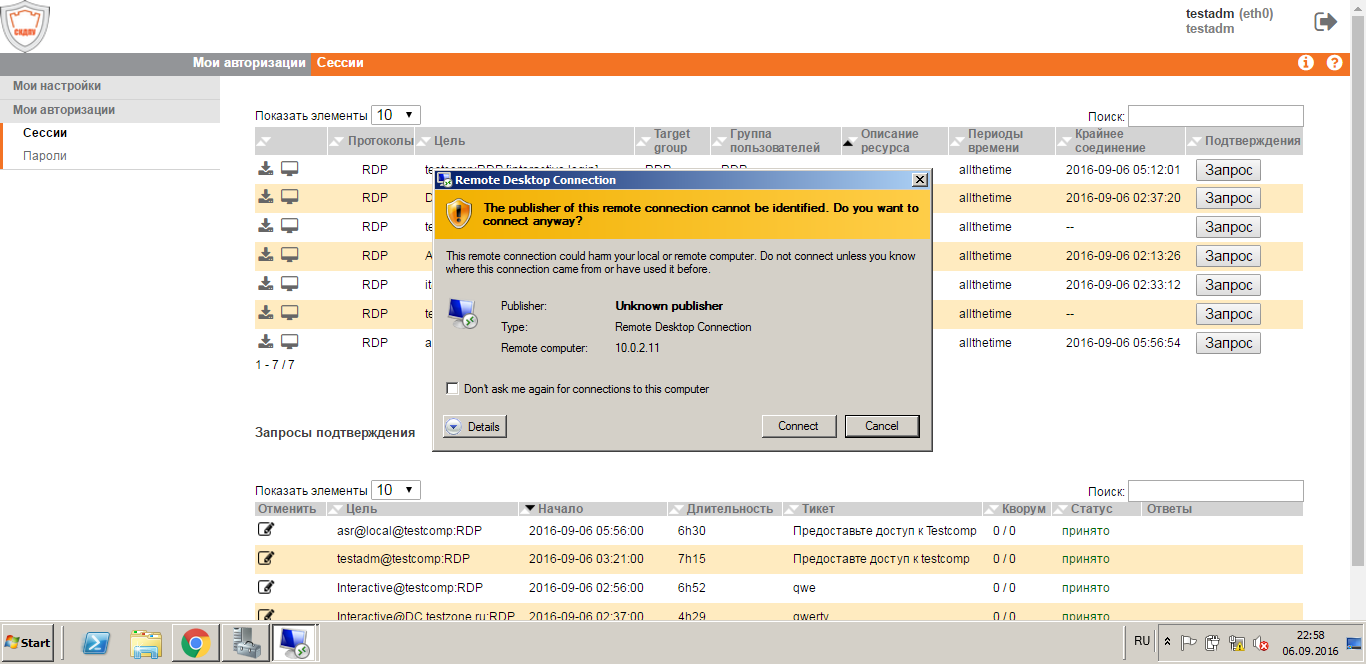

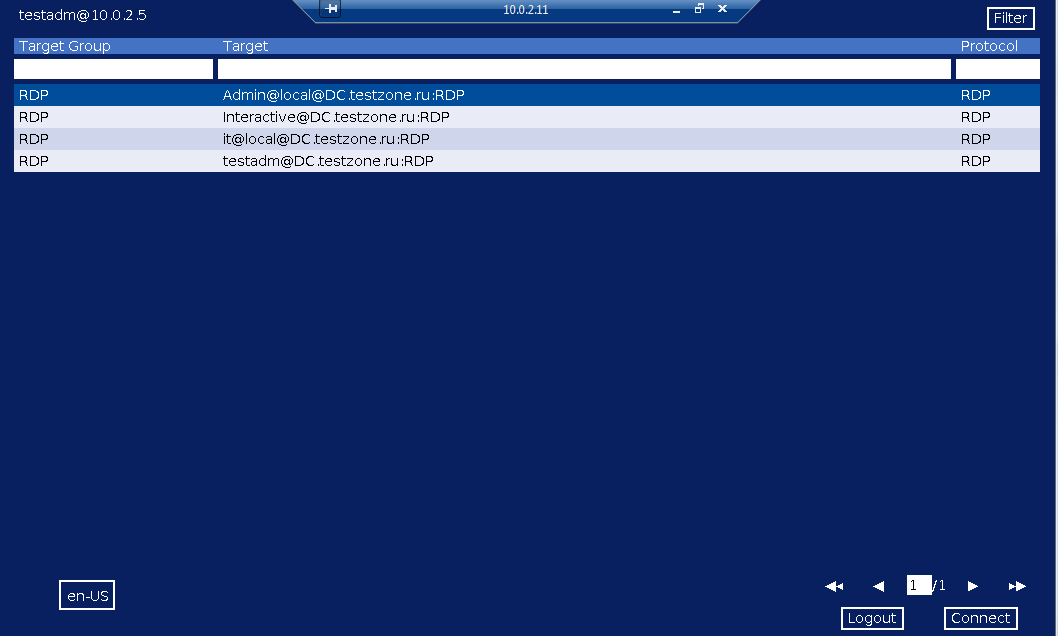

При авторизации в СКДПУ под учетной записью пользователя доступны будут только два раздела — «Мои настройки» для управления своей учетной записью и «Мои авторизации» для доступа к защищаемым серверам.

Рисунок 16. Подключение к защищаемому серверу из консоли пользователя СКДПУ

При подключении к удаленному серверу по RDP отображается окно авторизации и выбора сеанса для подключения.

Рисунок 17. Окно авторизации пользователей в СКДПУ

Рисунок 18. Выбор сеанса для подключения в СКДПУ

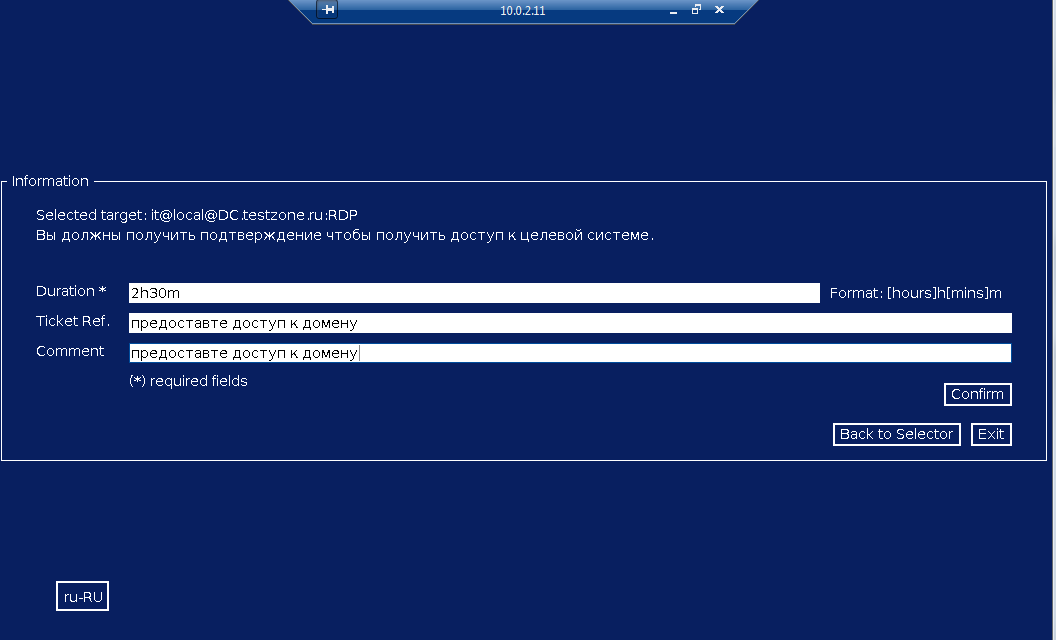

После выбора нужной учетной записи на контролируемом сервере и нажатия кнопки Connect появляется окно создания запроса на доступ к целевой системе.

Рисунок 19. Создание запроса на доступ к системе в СКДПУ

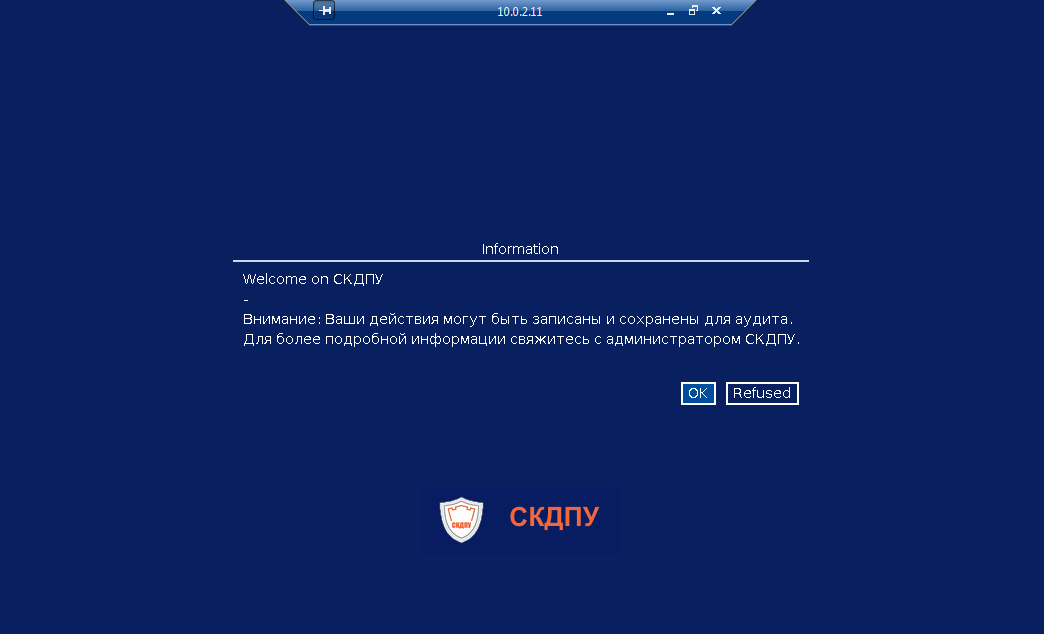

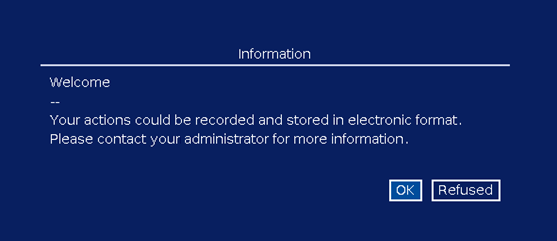

После подтверждения доступа администратором безопасности отображается предупреждение о том, что начинается запись сессии.

Рисунок 20. Предупреждение о записи RDP-сеанса в СКДПУ

Если пользователь соглашается с данной информацией, производится доступ к контролируемому серверу, а действия удаленного администратора записываются.

Во время сеанса удаленного пользователя у администратора безопасности в консоли СКДПУ в разделе «Текущие соединения» есть возможность в режиме реального времени осуществлять мониторинг сессии.

Рисунок 21. Мониторинг сессии в режиме реального времени в СКДПУ

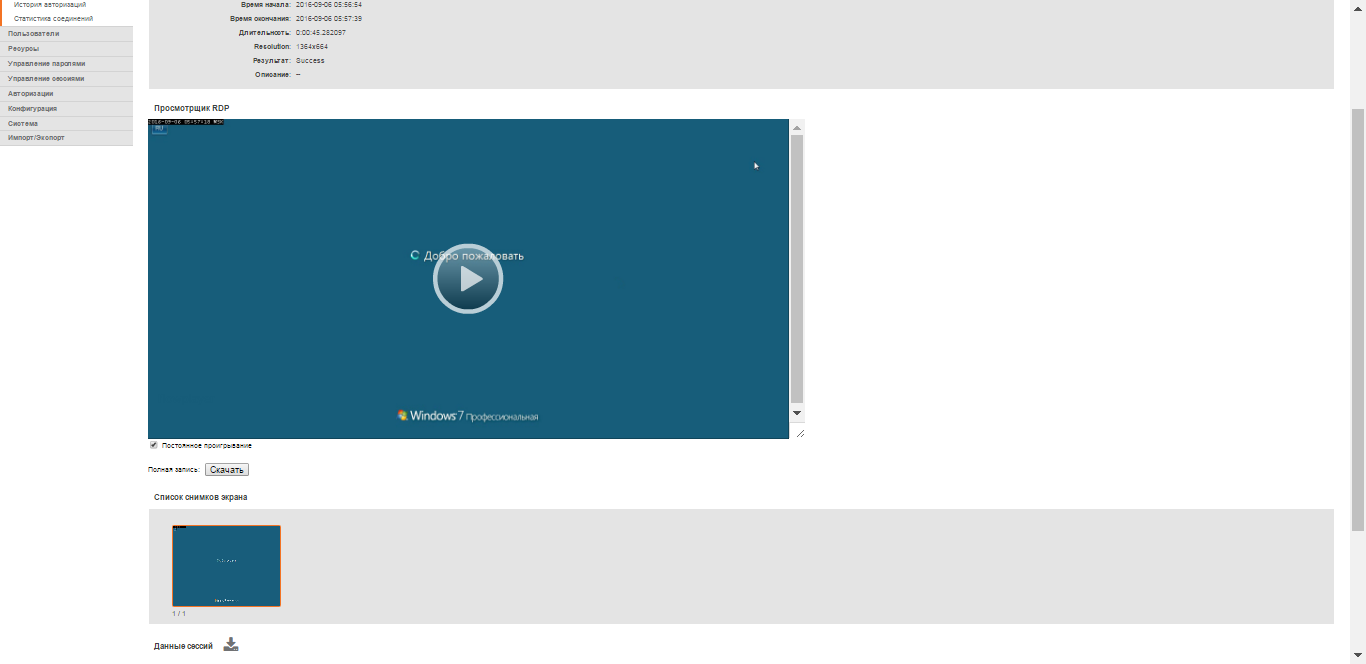

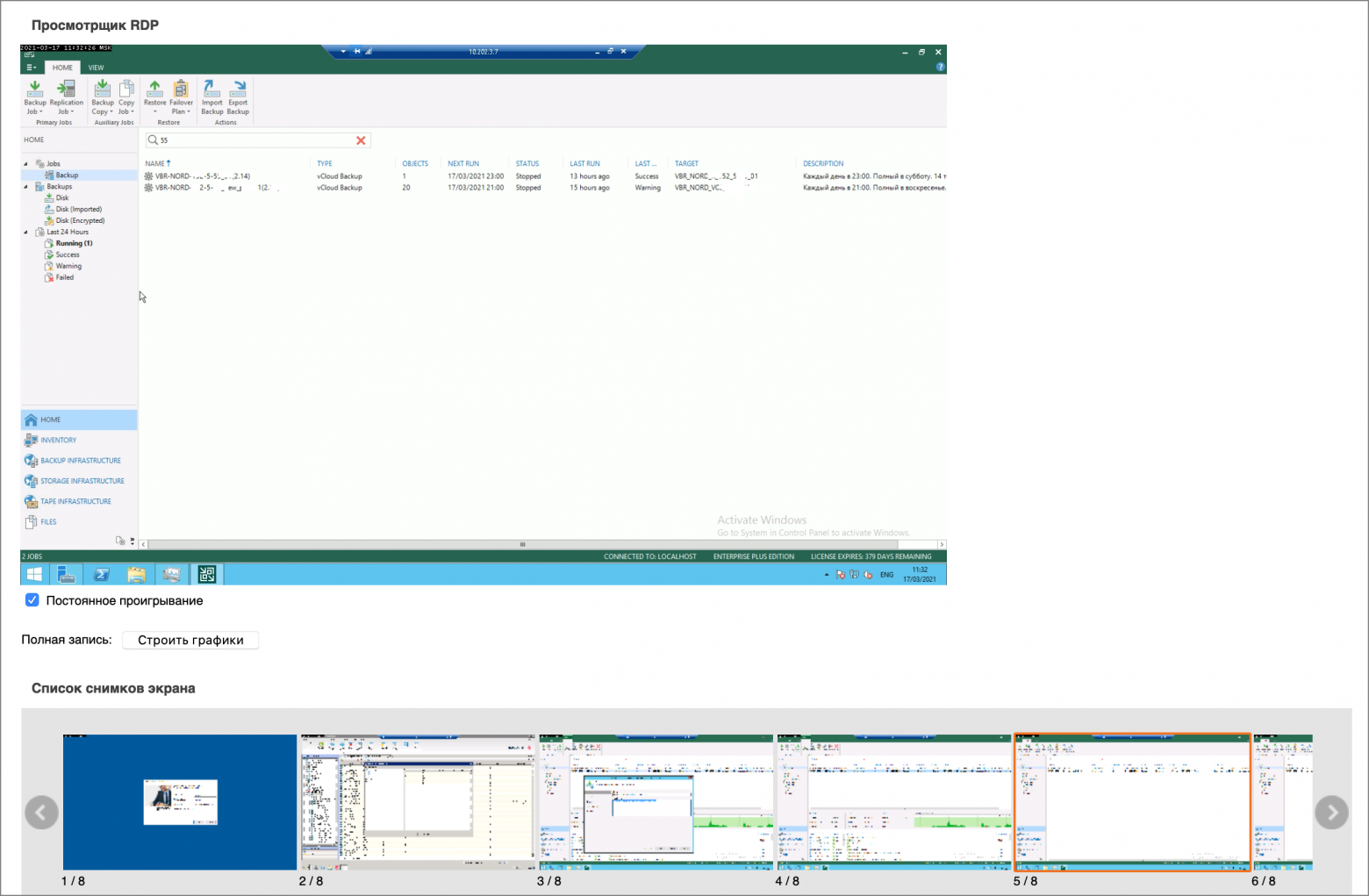

После завершения сессии пользователя администратор безопасности в меню «История соединений» может просмотреть видеозапись этой сессии.

Рисунок 22. Просмотр видеозаписи сессии в СКДПУ

Выводы

Система контроля действий поставщиков ИТ-услуг (СКДПУ) — это функциональный и простой в настройке и эксплуатации продукт для обеспечения контроля действий привилегированных пользователей, подходящий для защиты широкого круга информационных и автоматизированных систем. Его применение позволяет существенно снизить риски утечки информации и возникновения инцидентов, вызванных внутренними и внешними пользователями.

СКДПУ является отечественным решением и поставляется вместе с сертифицированной защищенной платформой Astra Linux Special Edition. Совместное решение позволит в дальнейшем использовать СКДПУ при обработке данных с грифом «Совершенно секретно». В настоящее время продукт уже проходит сертификацию на соответствие требованиям РД НДВ-2, а наличие действующего сертификата по требованиям безопасности ФСТЭК России (4 уровень РД НДВ) дает возможность использовать СКДПУ в составе системы защиты информационных систем, где применение сертифицированных продуктов обязательно (ГИС, АСУ ТП, защита персональных данных). Все это делает решение конкурентоспособным на российском рынке PUM-решений на фоне импортных продуктов в эпоху импортозамещения, а также на фоне других российских PUM-решений.

С функциональной точки зрения к сильным сторонам продукта относятся широкий спектр поддерживаемых целевых систем, клиентов доступа, протоколов, методов аутентификации, возможность мониторинга и записи всех действий привилегированных пользователей, возможность оперативного контроля за работой сотрудников в режиме реального времени и предоставление всей необходимой информации для обнаружения и предотвращения утечек информации.

К явным недостаткам можно отнести отсутствие на текущий момент эксплуатационной документации и раздела «Справка» на русском языке, что может затруднить работу с системой, если пользователи плохо владеют иностранными языками. Также к недостаткам можно отнести отсутствие варианта исполнения продукта в виде программного образа системы СКДПУ (дистрибутива) для самостоятельной установки ее на выделенный физический сервер, что ограничивает пользователя в выборе аппаратной платформы для системы.

Достоинства:

- Российское решение для управления привилегированными пользователями.

- Наличие сертификата соответствия требованиям безопасности ФСТЭК России.

- Пользовательский интерфейс на русском языке.

- Единая точка входа для привилегированных пользователей, без необходимости авторизации на каждом защищаемом устройстве.

- Широкий спектр поддерживаемых целевых систем, клиентов доступа и протоколов.

- «Безагентская» архитектура — продукт не требует установки агентов на защищаемые объекты.

- Функционирование в сетевой инфраструктуре в режиме «Бастион» — решение не надо устанавливать в «разрыв» сети, что повышает надежность системы защиты.

- Широкие возможности интеграции, включая каталоги пользователей Active Directory/ LDAP и системы класса SIEM.

- Поддержка кластеризации решения.

- Поддержка разграничения доступа по времени суток и дням недели.

- Удобный просмотр действий администраторов и разные представления данной информации (видео, снимки экрана, распознавание текста).

- Возможность просмотра сессий в режиме реального времени.

Недостатки:

- Отсутствие на текущий момент эксплуатационной документации и раздела «Справка» на русском языке (у вендора она есть и можно подключить ее только вручную).

- Отсутствие варианта исполнения продукта в виде программного образа системы СКДПУ (дистрибутива) для самостоятельной установки ее на выделенный физический сервер.

Время на прочтение

5 мин

Количество просмотров 2.8K

Какая бы защита ни стояла в облаке, контролируют ее все равно люди. Администраторы с повышенным уровнем доступа ― это привилегированные пользователи, их работу тоже нужно контролировать и не допускать превышения полномочий. Если после вмешательства админа возникнет проблема, стандартные журналы событий не всегда помогут расследованию причин: там хранится множество другой информации, не всегда настроен достаточный срок хранения, да и сам администратор при желании может удалить записи.

Для расследования инцидентов мы используем не только журналы c конечных устройств, но и систему контроля действий поставщиков ИТ-услуг (СКДПУ). Она записывает все действия инженеров DataLine с Cloud-152. Это облако аттестовано по требованиям ФЗ-152 и Приказа № 17 ФСТЭК России к ГИС, сертифицировано по стандарту PCI DSS и входит в область действия сертификата по ISO/IEC 27001:2013. Так что СКДПУ еще и помогает выполнять требования законов и стандартов.

Также система используется, если нужно помочь клиенту и подключиться к серверам в его информационной системе персональных данных (ИСПДн). Доступ наших администраторов к S3 и некоторым другим системам тоже контролируем через СКДПУ.

В статье покажу, за какой уровень защиты облака у нас отвечает СКДПУ, чем и как он может помочь клиентам.

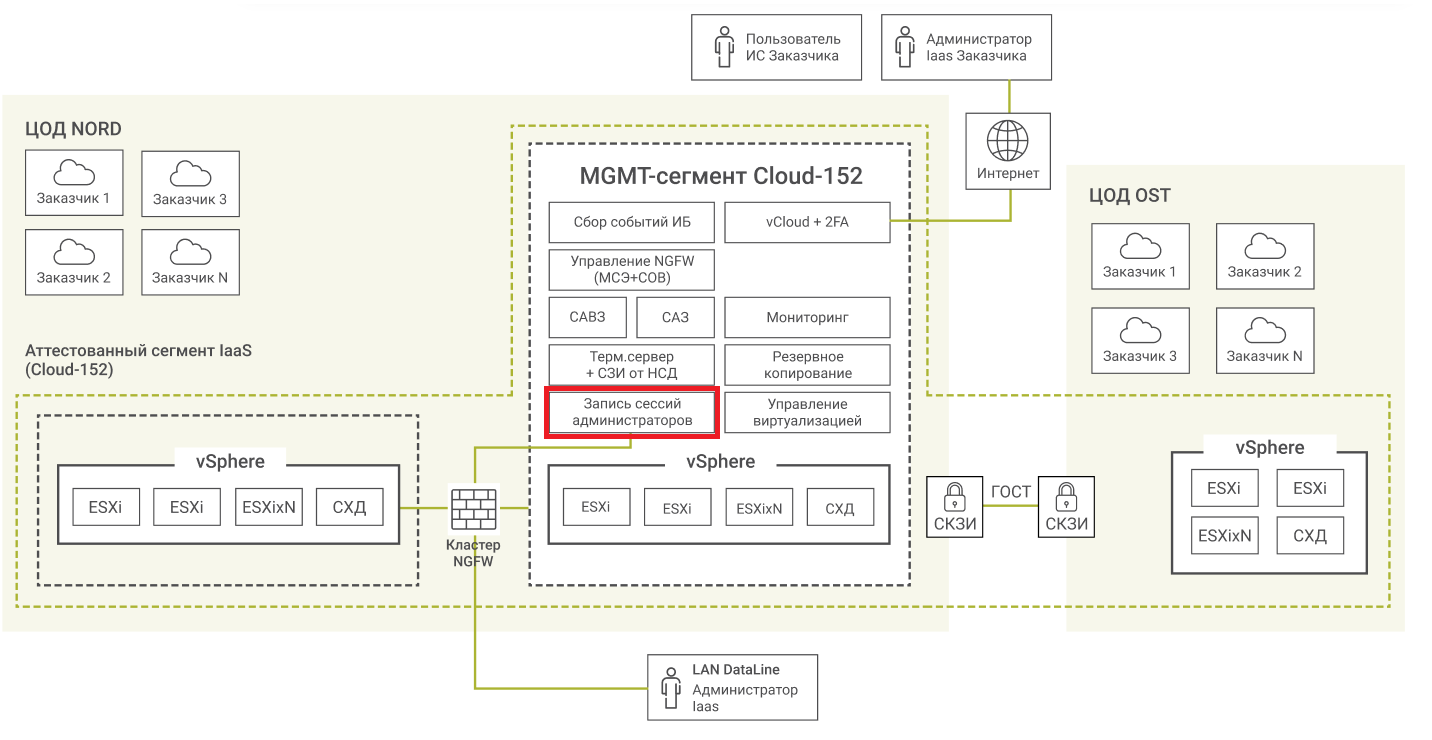

Место СКДПУ в Cloud-152

Расскажу про область действия СКДПУ на таком примере: представим многоквартирный жилой комплекс. Для его защиты управляющая компания не просто поставила шлагбаум и домофоны, а оборудовала общие территории камерами и датчиками движения. Если кто-то захочет воспользоваться ключами от общедомовых помещений ради собственной выгоды, его действия отследят по записям системы видеонаблюдения.

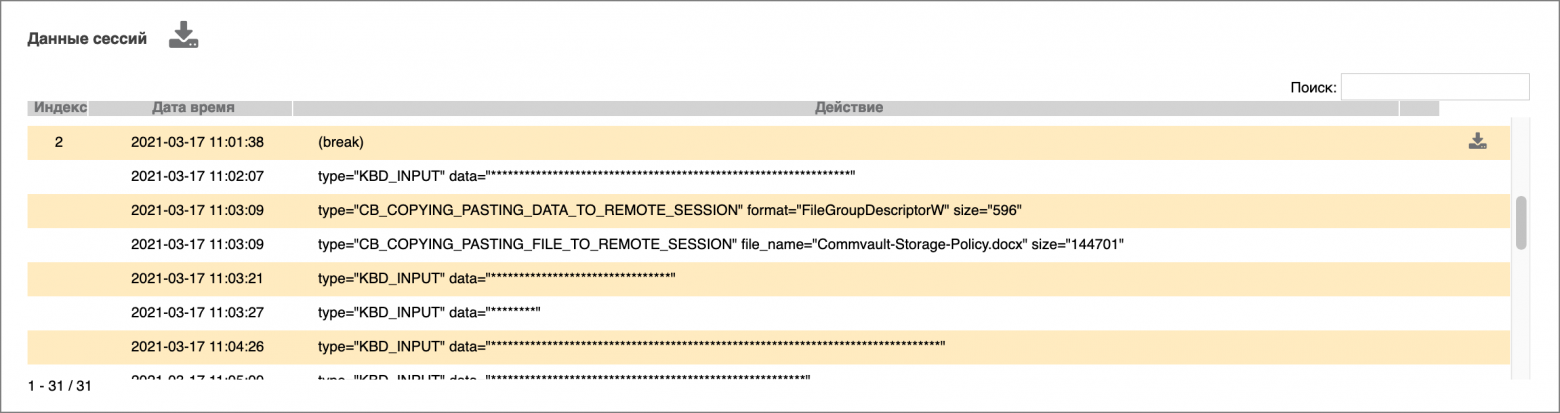

На уровне Cloud-152 СКДПУ работает, как такая камера с датчиком:

-

в один файл идет запись всех действий на экране администратора,

-

в другой файл пишется весь ввод с клавиатуры.

Два файла синхронизируются с помощью временной метки. Это позволяет посмотреть все, что делал сотрудник во время пользовательской сессии.

На общей схеме Cloud-152 это выглядит так: облако оборудовано не только “забором” в виде защищенного сетевого сегмента с межсетевым экраном, но и “камерами” для наблюдения за каждым инженером:

У администраторов IaaS нет прав доступа к клиентскому сегменту, только к сегменту управления. Если клиент заказывает дополнительные сервисы по администрированию, инженер тоже подключается через СКДПУ.

Мы рассматривали несколько подобных систем и выбрали СКДПУ по нескольким критериям:

-

поддерживает основные протоколы администрирования Windows, Linux и сетевых устройств

-

хорошо оптимизирована и не особо требовательна к железу;

-

небольшой объем файлов с сессиями, к примеру: восьмичасовая сессия весит 100 Мб, за год одна из групп админов израсходовала 140 Гб;

-

хорошая поддержка на российском рынке: большинство проблем решаются в первый час;

-

можно блокировать запуск определенных программ или консольных команд.

Минус лишь в стоимости лицензии и нюансах администрирования. В консоли СКДПУ есть своя логика, и к некоторым моментам нужно привыкнуть. Например, есть различия у десктопной и веб-консоли. При этом для настройки нужно знать глубоко не только саму СКДПУ, но и операционную систему.

СКДПУ имеет много возможностей по записи действий пользователя. Его можно также использовать как кейлогер, но эту функциональность нужно включать дополнительно. Если поставить нужную галочку, то пароли к целевым системам будут видны на записи. Это тоже нужно учитывать при настройке, иначе журнал сессии может скомпрометировать пароль админа.

Какие записи и как храним

Особенность СКДПУ в том, что каждое запущенное приложение пишется в отдельный файл. Если изображение на экране администратора меняется при переходе в новое приложение, СКДПУ начинает записывать новый файл. В итоге запись каждой сессии дробится на несколько тематических видео. Файлов в архиве больше, зато не нужно проматывать длинные видео в поисках нужного скрина:

В рамках Cloud-152 мы пишем все сессии и все события. Но дополнительно отслеживаем запуск определенных программ в реальном времени. К примеру, запуск консоли управления доменом или определенного сервера — на такие события настраиваем уведомления в почту и можем сразу отреагировать на подозрительные действия администратора.

Вместе с этим журналы отправляются в нашу систему для сбора и визуализации данных на основе ELK. Сюда уведомления из СКДПУ поступают в виде записей: “запущено приложение…”, “пользователь ввел фразу…”. Для определенных событий также можем настроить алерты в системе мониторинга на базе Nagios.

Когда наш сотрудник заходит в Cloud-152, он получает оповещение о записи сессии:

Параллельно с этими записями мы храним журналы входа в Cloud-152 и проверяем, совпадают ли они по времени. Если кто-то попытается обойти СКДПУ, произойдет рассинхрон: система зафиксирует вход в IaaS, но не увидит запись в СКДПУ.

Записи сессий администраторов Cloud-152 хранятся не менее 360 дней. Дополнительно мы делаем резервные копии записей средствами Veeam и отправляем их на хранение в другой наш ЦОД. Бэкапы храним 30 дней.

Как используем записи

Расследуем любые нештатные ситуации. Если какой-то инцидент произошел после подключения нашего сотрудника к серверу клиента, просматриваем записи и перепроверяем корректность работы. Речь не только про ИБ, но и про любые другие проблемы.

Используем в дополнение к журналам работы с оборудованием. За контроль сетевого оборудования отвечает протокол TACACS+ c открытым исходным кодом. Одна из его реализаций устанавливается на выделенный сервер, настраивается взаимодействие с сетевым оборудованием и прописываются права на доступ, разрешение на выполнение команд. Если кто-то из инженеров попытается совершить запрещенную команду, в журнале мы увидим соответствующее событие. Как минимум, появится повод для беседы и дальнейшей проверки действий через СКДПУ.

Отслеживаем возможные источники несанкционированного доступа. Среди записей мы обращаем внимание на такие события, как назначение прав доступа. Если инженер случайно выдаст новому пользователю слишком много прав, это может привести к инциденту. Такие моменты стоит регулярно перепроверять.

Обновляем базу знаний. Cервис полезен и для решения спорных ситуаций. Полтора месяца назад наш инженер разбирал нетиповую проблему на стороне клиента и уже успел забыть точную последовательность действий, а системные журналы перезаписались. Проблема проявилась снова. Мы подняли запись из СКДПУ и поняли, что в действиях инженера не хватало финальной проверки результата. Этот случай добавили в базу знаний и внесли изменения в регламент проверки работ.

Помогаем следить за админами клиента внутри его систем. Размещение клиента в Cloud-152 не позволяет автоматически выполнить все требования 152-ФЗ. На совести клиента остается сама ИСПДн — ее тоже нужно приводить в соответствие с законом. В виртуальных машинах клиента могут работать его подрядчики: настраивать 1С, систему документооборота и т. д. За работой администраторов-аутсорсеров лучше тоже на всякий случай приглядывать. Для этого предлагаем клиентам аренду СКДПУ на месяц и более и помогаем ему настроить “внутреннее” наблюдение за своими администраторами.

СКДПУ подходит не только для Cloud-152. Если клиентам захочется поставить такую систему в любом другом нашем облаке, то скоро запустим новый сервис с ежемесячными лицензиями. Следите за обновлениями!

Кому на самом деле нужна СКДПУ НТ в банке

Решение СКДПУ НТ появилось как ответ на возрастающие потребности заказчиков, уже использующих систему контроля действий привилегированных пользователей СКДПУ.

Специалисты «АйТи БАСТИОН» при внедрении этого решения в инфраструктуре крупных банков выявили у ответственных за информационную безопасность специалистов острую потребность централизованно контролировать действия администраторов в условиях территориально распределенной инфраструктуры, особенно когда в периметре ИТ-инфраструктуры работают не только собственные администраторы, но и внешние подрядчики. Кроме того, для финансовых организаций важно не столько устранять инциденты, сколько не допускать их развития: слишком велики потери от любого сбоя.

Для обеспечения именно этой задачи мы создали решение СКДПУ НТ. Фактически это центр анализа действий привилегированных пользователей. Не секрет, что отдельные действия администраторов не могут быть уверенно классифицированы и определены как опасные. Их необходимо анализировать в развитии, с пониманием условий и причин выполнения — администраторы по роду деятельности обязаны совершать потенциально опасные действия. Кроме того, подготовка и опыт офицеров безопасности могу быть недостаточными для уверенного распознавания потенциально опасных ситуаций при их переходе в нарушения.

Новый программный продукт открывает для заказчиков более широкие возможности: он формирует и поддерживает цифровой профиль пользователя на основании собранных данных, проводит их глубокий анализ, что позволяет выявлять аномалии в работе. Массив данных о типичном поведении каждого из администраторов позволяет выделить потенциально подозрительное поведение до наступления возможных серьезных последствий.

Так кому же на самом деле может быть полезным это решение в банке?

Рис. 1. Цифровой профиль пользователя.

ПОДРАЗДЕЛЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ БАНКА

В первую очередь, конечно, ему. Особенно, если у банка множество филиалов в разных городах, а ИБ-подразделение одно на всех. Несомненно, «безопасники» примерно знают, чем занимается каждый из администраторов, какая у него сфера деятельности и ответственности. Но в случае инцидента выяснить, что конкретно делал тот или иной привилегированный пользователь в конкретный момент времени, как правило, — недостаточно. Необходимо выяснить порядок развития проблемы, отследить историю изменений, а также проанализировать действия исполнителей работ, которые могли привести к нарушению работы.

СКДПУ НТ позволит провести поиск сессий, в том числе полнотекстовый и параметрический, по настраиваемым параметрам, а также сформировать историю работы с определенными элементами инфраструктуры. Информация собирается сразу с нескольких источников (платформа СКДПУ/решение WallixBastion/ОС AstraLinux). Это позволяет быстро выяснить историю работы с данным целевым устройством – сервером, сетевым оборудованием или приложением. Как следствие, специалист по информационной безопасности сможет быстро сузить поиск возможного нарушителя, а также зафиксировать его действия документально.

ИТ-ДЕПАРТАМЕНТУ

СКДПУ НТ позволяет извлекать события, связанные с активностью конкретного привилегированного пользователя. Анализируя полученные данные, программа составляет как карту действий, характерных для отдельного администратора ИС во время работы с ИТ-инфраструктурой компании, так и позволяет проанализировать привычные режимы работы, рабочие места и порядок действий. Цифровой профиль сотрудника создается именно на основании истории его действий. Информация по каждому из администраторов становится прозрачной: от количества сессий за разные периоды времени до загруженных или полученных с системы файлов.

СКДПУ НТ анализирует различные параметры действий привилегированного пользователя и ищет в этих действиях критичные отклонения от его «стандартного поведения». Примером аномального поведения может стать тот факт, что администратор вошел в периметр ИТ-инфраструктуры после окончания рабочего дня, или ввёл нестандартные команды, или задавал команды с необычной для себя интенсивностью. Многочисленные признаки такого рода регистрируются в СКДПУ НТ в виде инцидентов, о них уведомляются администраторы безопасности. Даже если такие ситуации не являются непосредственным нарушением, такие ситуации скорее всего свидетельствуют о наличии тех или иных проблем, заслуживающих внимания.

Рис. 2. Сводный отчет по ситуации за сутки.

РУКОВОДСТВУ БАНКОВ

Система контроля действий привилегированных пользователей СКДПУ компании «АйТи БАСТИОН» позволяет банку выполнять требования ФСТЭК России в части защиты удаленного доступа, а также требования Центробанка РФ. В случае, если инцидент на банковской инфраструктуре все же произошел, СКДПУ НТ сохраняет в журнале все действия, совершенные администраторами и другими привилегированными пользователями. СКДПУ НТ позволяет выделить потенциальные проблемные ситуации и предоставлять регулярные отчеты о них. Система ведет анализ постоянно и автоматически выделяет потенциально проблемные ситуации. Нагрузка на специалистов по безопасности снижается, что позволяет им работать эффективнее. А это значит, что в случае возникновения инцидентов специалисты банка смогут выяснить необходимую историю вопроса, разберутся в ситуации и сохранят непрерывность бизнес-процессов.

Автор: Дмитрий Михеев, технический директор ООО «АйТи БАСТИОН»

.jpg)

.jpg)